- May -akda Jason Gerald gerald@how-what-advice.com.

- Public 2024-01-02 02:58.

- Huling binago 2025-06-01 06:08.

Nag-aalala ka ba tungkol sa seguridad ng iyong network o network ng iba? Isa sa mga pangunahing kaalaman sa seguridad ng network ay upang matiyak na ang iyong router ay protektado mula sa mga nanghihimasok. Ang isa sa mga pangunahing tool na maaaring magamit upang ma-secure ito ay ang Nmap o Network Mapper. Ang program na ito ay i-scan ang target at iulat ang bukas at saradong mga port. Ginagamit ng mga eksperto sa seguridad sa network ang program na ito upang subukan ang seguridad ng network. Upang malaman kung paano gamitin ang programa, basahin ang artikulong wikiHow na ito.

Hakbang

Paraan 1 ng 2: Paggamit ng Zenmap

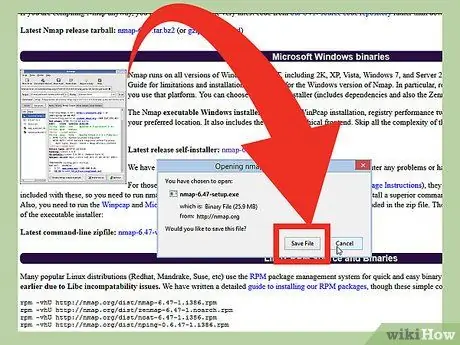

Hakbang 1. I-download ang file ng installer ng Nmap

Ang file na ito (file) ay maaaring makuha nang walang bayad mula sa website ng developer na Nmap. Inirerekumenda na direktang i-download mo ang Nmap installer file mula sa website ng developer upang maiwasan ang mga virus o pekeng mga file. Ang na-download na Nmap installer file ay naglalaman ng application na Zenmap. Ang Zenmap ay isang graphic na interface para sa Nmap na tumutulong sa mga gumagamit ng baguhan na i-scan ang kanilang mga computer nang hindi kinakailangang malaman ang linya ng utos.

Magagamit ang programa ng Zenmap para sa mga operating system ng Windows, Linux, at Mac OS X. Mahahanap mo ang lahat ng mga file ng installer para sa lahat ng mga operating system sa website ng Nmap

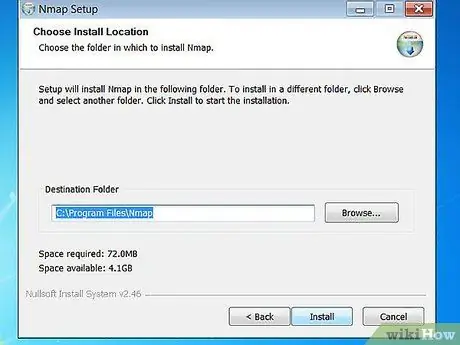

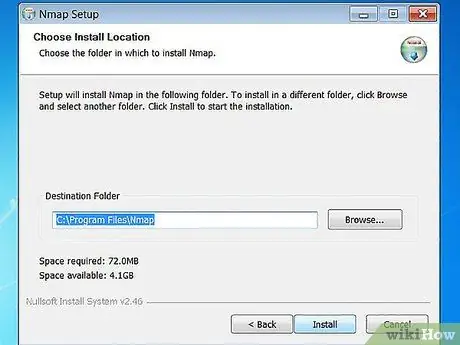

Hakbang 2. I-install ang Nmap

Patakbuhin ang file ng installer ng Nmap sa sandaling na-download na ito. Hihilingin sa iyo na piliin ang mga bahagi ng programa na nais mong i-install. Upang ma-maximize ang pagganap ng Nmap, inirerekumenda naming i-tick mo ang lahat ng mga pagpipilian. Hindi mag-i-install ang Nmap ng adware o spyware.

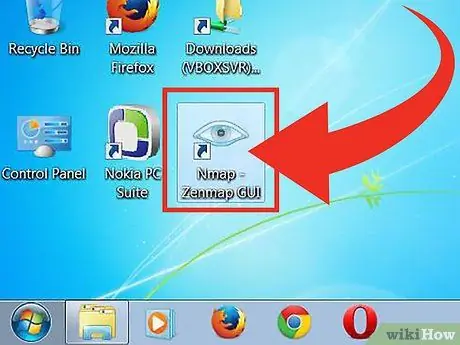

Hakbang 3. Patakbuhin ang program na "Nmap - Zenmap GUI"

Kung gagamitin mo ang default na pagpipilian kapag na-install ang Nmap, makikita mo ang icon na Nmap sa desktop. Kung hindi man, hanapin ang icon na ito sa Start menu. Tatakbo sa Zenmap ang programa.

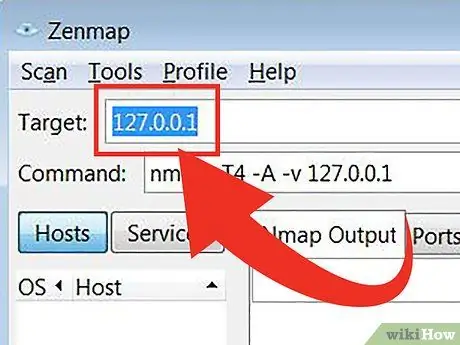

Hakbang 4. Ipasok ang target na nais mong i-scan

Ginagawa ng programa ng Zenmap na madali ang proseso ng pag-scan. Ang unang hakbang sa pagpapatakbo ng isang pag-scan ay ang pumili ng isang target. Maaari kang magpasok ng isang domain (halimbawa.com), IP address (127.0.0.1), network (192.168.1.0/24), o isang kombinasyon ng mga target na ito.

Nakasalalay sa tindi at target ng pag-scan, ang pagpapatakbo ng isang Nmap scan ay maaaring lumabag sa mga patakaran na itinakda ng iyong service provider ng internet at maaari kang magkaroon ng problema. Inirerekumenda namin na suriin mo ang mga lokal na batas at kontrata ng service provider ng internet bago magpatakbo ng isang Nmap scan sa mga target na nagmula sa labas ng iyong network

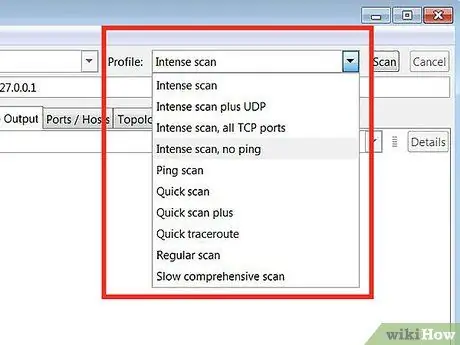

Hakbang 5. Piliin ang Profile

Ang isang profile ay isang preset na naglalaman ng isang hanay ng mga modifier na tumutukoy sa target na pag-scan. Pinapayagan ka ng tampok na ito na mabilis na piliin ang uri ng pag-scan nang hindi kinakailangang magpasok ng isang modifier sa linya ng utos. Pumili ng isang profile na nababagay sa iyong mga pangangailangan:

- Matinding pag-scan - Masusing ginanap ng mga pag-scan. Naglalaman ang profile na ito ng operating system (operating system o OS) na pagtuklas, pagtuklas ng bersyon, pag-scan ng script (script), traceroute, at agresibong oras ng pag-scan. Ang pagpipiliang ito ay isang pag-scan na maaaring makagambala sa system at network.

- Ping scan - Ang scan na ito ay ginagamit upang makita kung ang target ay pumasok sa network (online). Ang pagpipiliang ito ay hindi mai-scan ang anumang mga port.

- Mabilis na pagsuri; mabilis na pagtingin - Ang pag-scan na ito ay mas mabilis kaysa sa regular na pag-scan dahil ang pagpipiliang ito ay may agresibong oras ng pag-scan at ini-scan lamang ang mga napiling port.

- Regular na pag-scan - Ang pagpipiliang ito ay isang karaniwang pag-scan ng Nmap nang walang anumang modifier. Ang pag-scan na ito ay magbabalik ng mga ping at magbubukas ng mga port sa target.

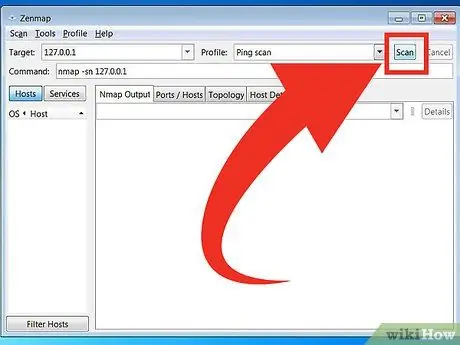

Hakbang 6. I-click ang I-scan upang simulan ang pag-scan

Ang mga resulta ng pag-scan ay ipapakita nang real time sa tab na Nmap Output. Ang tagal ng pag-scan ay nag-iiba depende sa napiling profile sa pag-scan, ang distansya sa pagitan ng iyong computer at ng target, at ang pag-configure ng target na network.

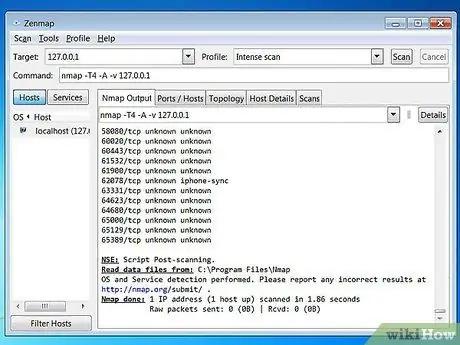

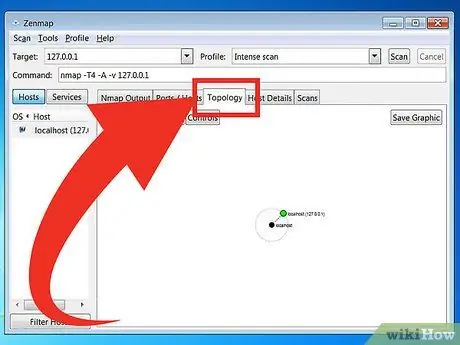

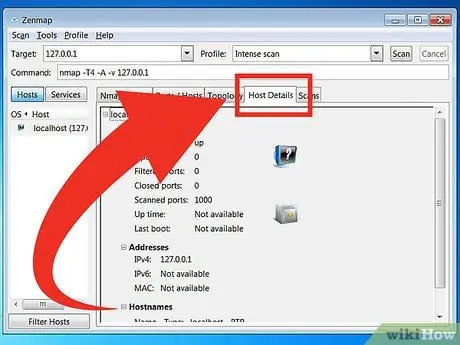

Hakbang 7. Tingnan ang mga resulta sa pag-scan

Paksa - Ipinapakita ng tab na ito ang traceroute para sa pag-scan na iyong isinagawa. Maaari mong makita kung gaano karaming mga hop (isang bahagi ng landas na namamalagi sa pagitan ng mapagkukunan at patutunguhan ng data) na dumaan ang data upang maabot ang target.

Mga Detalye ng Host - Ipinapakita ng tab na ito ang isang buod ng data na nakuha mula sa target na pag-scan, tulad ng bilang ng mga port, IP address, hostname (hostname), operating system, at iba pa.

Mga pag-scan - Ang tab na ito ay nag-iimbak ng lahat ng mga utos (utos) na naaktibo sa nakaraang pag-scan. Pinapayagan ka ng mga tab na mabilis na muling ibalik ang mga target na may isang tukoy na hanay ng mga parameter.

Paraan 2 ng 2: Paggamit ng Command Line

Hakbang 1. I-install ang Nmap

Bago gamitin ang Nmap, kailangan mo munang i-install ito upang mapatakbo mo ito mula sa linya ng utos ng operating system. Ang Nmap na programa ay maliit sa laki at maaaring makuha nang walang bayad mula sa mga developer ng Nmap. Sundin ang mga tagubilin sa ibaba upang mai-install ang Nmap sa iyong operating system:

-

Linux - I-download at i-install ang Nmap mula sa iyong lalagyan. Magagamit ang Nmap sa karamihan sa mga pangunahing repository ng Linux. Ipasok ang sumusunod na utos batay sa pamamahagi ng Linux na mayroon ka:

Patakbuhin ang isang Simple Nmap Scan Hakbang 8Bullet1 - Para sa Red Hat, Fedora, at SUSE

- (64-bit)

- Para kay Debian at Ubuntu

rpm -vhU

(32-bit) O

rpm -vhU

sudo apt-get install nmap

Para sa Windows - I-install ang Nmap installer file. Maaaring makuha ang file na ito nang libre mula sa website ng developer na Nmap. Inirerekumenda na direktang i-download mo ang Nmap installer file mula sa website ng developer upang maiwasan ang mga virus o pekeng mga file. Ang paggamit ng file ng installer ng Nmap ay nagbibigay-daan sa iyo upang mabilis na mai-install ang tool ng linya ng utos ng Nmap nang hindi kinakailangang i-extract ang mga file sa tamang folder.

Kung hindi mo nais ang graphic na interface ng Zenmap, maaari mong alisin ang check sa proseso ng pag-install ng Nmap

Para sa Mac OS X - I-download ang file ng imahe ng disk (isang file ng computer na may mga nilalaman at istraktura ng isang dami ng disk) Nmap. Maaaring makuha ang file na ito nang libre mula sa website ng developer na Nmap. Inirerekumenda na direktang i-download mo ang Nmap installer file mula sa website ng developer upang maiwasan ang mga virus o pekeng mga file. Gamitin ang mga file ng pag-install na nilalaman sa file ng imahe ng disk upang mai-install ang Nmap sa computer. Nangangailangan ang Nmap ng OS X bersyon 10, 6 o mas bago.

Hakbang 2. Buksan ang linya ng utos

Ang utos ng Nmap ay tatakbo mula sa linya ng utos at ang mga resulta ng pag-scan ay ipinapakita sa ibaba ng utos. Maaari kang gumamit ng mga variable upang mabago ang pag-scan. Maaari kang magpatakbo ng isang pag-scan mula sa anumang folder sa linya ng utos.

-

Para sa Linux - Buksan ang Terminal kung gumagamit ka ng GUI para sa iyong pamamahagi ng Linux. Nag-iiba ang lokasyon ng terminal depende sa uri ng pamamahagi ng Linux.

Patakbuhin ang isang Simple Nmap Scan Hakbang 9Bullet1 -

Para sa Windows - Maaari mong buksan ang isang window ng Command Prompt sa pamamagitan ng pagpindot sa Windows key + R at ipasok ang "cmd" sa Patlang na patlang. Maaaring pindutin ng mga gumagamit ng Windows 8 ang Windows key + X at piliin ang Command Prompt mula sa menu. Maaari kang magpatakbo ng isang Nmap scan mula sa anumang folder.

Patakbuhin ang isang Simple Nmap Scan Hakbang 9Bullet2 -

Para sa Mac OS X - Buksan ang application ng Terminal na nasa subdirectory ng Utility ng folder ng Mga Application.

Patakbuhin ang isang Simple Nmap Scan Hakbang 9Bullet3

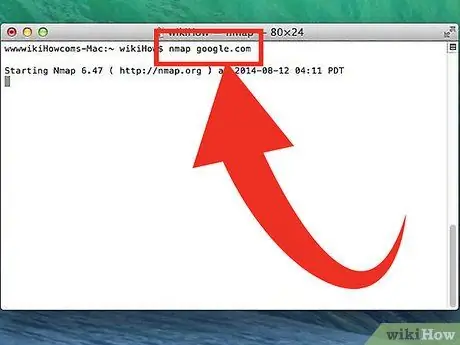

Hakbang 3. Patakbuhin ang isang pag-scan sa target port

Upang magpatakbo ng isang pangunahing pag-scan, i-type

nmap

. Ito ay i-ping ang target at i-scan ang port. Madaling makita ang pag-scan na ito. Ang resulta ng pag-scan ay ipapakita sa screen. Maaaring kailanganin mong ilipat ang window upang makita ang buong pag-scan.

Nakasalalay sa tindi at target ng pag-scan, ang pagpapatakbo ng isang Nmap scan ay maaaring lumabag sa mga patakaran na itinakda ng iyong service provider ng internet at maaari kang magkaroon ng problema. Inirerekumenda namin na suriin mo ang mga lokal na regulasyon at ang kontrata ng internet service provider na ginagamit mo bago magpatakbo ng isang Nmap scan sa mga target na nagmula sa labas ng iyong network

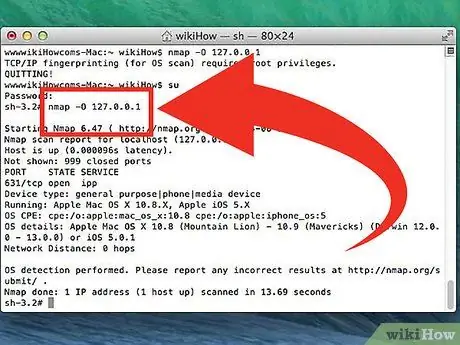

Hakbang 4. Patakbuhin ang binagong pag-scan

Maaari mong gamitin ang mga variable ng utos upang baguhin ang mga parameter ng pag-scan upang ang mga resulta sa paghahanap ay magkakaroon ng higit pa o mas kaunting impormasyon. Ang pagbabago ng variable ng pag-scan ay magbabago sa antas ng pagkagambala na nabuo ng pag-scan. Maaari kang magdagdag ng maraming mga variable sa pamamagitan ng paglalagay ng isang puwang sa pagitan ng bawat variable. Ang variable ay inilalagay bago ang target:

nmap

- - sS - Ito ay isang SYN scan na tapos na tahimik. Mas mahirap makita ang pag-scan na ito kaysa sa isang karaniwang pag-scan. Gayunpaman, mas matagal ang pag-scan. Maraming mga modernong firewall ang makakakita ng mga pag-scan na "-sS".

- - sn - Ito ay isang ping scan. Hindi pagaganahin ng pag-scan na ito ang pag-scan ng port at susuriin lamang ang mga host na naka-log in sa network.

- - O - Ito ay isang pag-scan ng operating system. Susubukan ng pag-scan na ito upang matukoy ang target na operating system.

- - A - Ang variable na ito ay nagpapagana ng maraming karaniwang ginagamit na mga pag-scan: Ang pagtuklas ng OS, pagtuklas ng bersyon, pag-scan ng script, at traceroute.

- - F - Ang pag-scan na ito ay nagpapagana ng mabilis na mode at binabawasan ang bilang ng mga port na na-scan.

- - v - Ang pag-scan na ito ay magpapakita ng maraming impormasyon sa mga resulta ng paghahanap upang mas madali mong maunawaan ang mga ito.

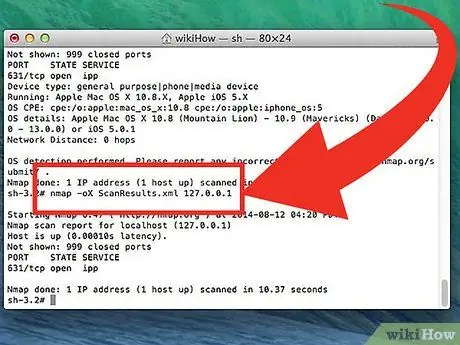

Hakbang 5. I-convert ang mga resulta sa pag-scan sa isang XML file

Maaari mong i-convert ang mga resulta sa pag-scan sa isang XML file upang madali mong matingnan ang mga ito sa anumang browser. Upang magawa ito, dapat mong gamitin ang variable - oX at tukuyin din ang XML file name. Ang sumusunod ay isang halimbawa ng utos na ginamit upang i-convert ang mga resulta sa pag-scan sa isang XML file:

nmap -oX Search Result.xml

Ang XML file ay nai-save sa folder kung saan mo nai-save ang file ng trabaho

Mga Tip

- Kung hindi tumutugon ang target, subukang idagdag ang "-P0" sa pag-scan. Pipilitin nito ang Nmap na magsimulang mag-scan kahit na sa palagay ng programa na hindi matagpuan ang napiling target. Kapaki-pakinabang ang pamamaraang ito para sa mga computer na hinaharangan ng isang firewall.

- Nais mo bang malaman ang pag-usad ng pag-scan? Habang isinasagawa ang pag-scan, pindutin ang space bar o anumang key upang matingnan ang pag-usad ng Nmap scan.

- Kung ang pag-scan ay tumatagal ng napakahabang oras (dalawampung minuto o higit pa), subukang idagdag ang "-F" sa pag-scan ng Nmap upang magawa ng Nmap na i-scan ang mga madalas na ginagamit na mga port.

Babala

- Kung madalas mong patakbuhin ang mga pag-scan ng Nmap, maging handa na sagutin ang mga katanungan ng iyong tagabigay ng serbisyo sa internet. Ang ilang mga tagabigay ng serbisyo sa internet ay regular na tumingin sa trapiko ng Nmap at ang Nmap ay isang madaling tool upang matukoy. Ang Nmap ay isang tool na kilala ng marami at karaniwang ginagamit ng mga hacker. Dahil dito, maaari kang hinala ng iyong service provider sa internet at dapat na ipaliwanag nang detalyado kung bakit mo ginagamit ang Nmap.

- Tiyaking mayroon kang pahintulot upang i-scan ang target! Ang pag-scan sa www.whitehouse.gov ay maaaring magdulot sa iyo ng problema. Subukang i-scan ang scanme.nmap.org kung nais mong subukan ang application na Nmap. Ang website na ito ay pinamamahalaan at pinapanatili ng mga developer ng Nmap. Samakatuwid, maaari mo itong i-scan nang hindi nag-aalala tungkol sa pagkakaroon ng problema.