- May -akda Jason Gerald gerald@how-what-advice.com.

- Public 2023-12-16 11:43.

- Huling binago 2025-01-23 12:49.

Ang internet ay nilikha para sa kaginhawaan, at hindi seguridad. Kung mag-surf ka sa internet gaya ng average na tao, malaki ang posibilidad na masubaybayan ng maraming tao ang iyong mga gawi sa pag-surf sa pamamagitan ng mga spyware, script, at kahit mga camera! Sa impormasyong ito, maaaring malaman ng sinuman sa mundo kung sino ka, kung saan ka nakatira, at iba pang mahalagang personal na impormasyon.

Mayroong dalawang paraan upang subaybayan ang ibang mga tao sa internet:

- Sa pamamagitan ng paglalagay ng malware nang direkta sa computer.

- Sa pamamagitan ng pakikinig sa kung ano ang ipinagpapalit gamit ang mga remote server mula sa anumang bahagi ng network.

Hakbang

Paraan 1 ng 2: Pag-iwas sa Malware

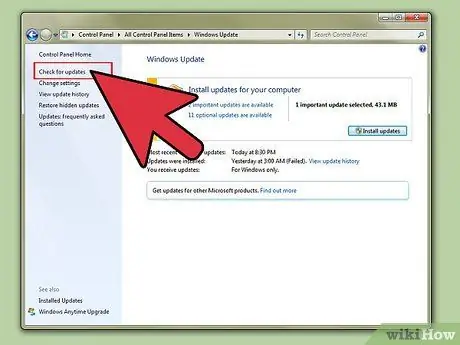

Hakbang 1. I-update ang operating system (operating system / OS)

Ang pinakamadaling paraan para sa ibang mga tao upang subaybayan at maitala ang lahat tungkol sa iyo ay ang pag-install ng spyware / virus o auto-break sa iyong computer. Sa pamamagitan ng regular na pag-update sa OS ng computer, mapapanatili ng operating system provider ang panseguridad na sistema ng seguridad sa mga kritikal na lugar upang maiwasan ang awtomatikong pagsasamantala sa kahinaan sa seguridad at gawing walang silbi na code ang spyware.

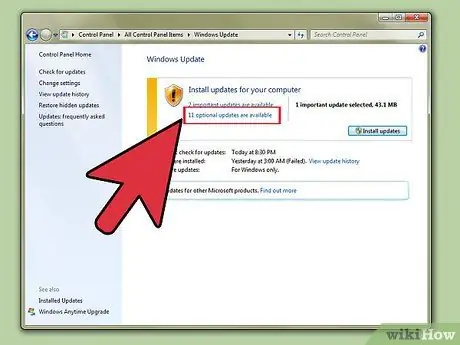

Hakbang 2. Panatilihin ang programa sa pinakabagong bersyon

Ginagawa ang mga pag-update sa programa upang mapabuti ang kaginhawaan ng gumagamit at magdagdag ng iba't ibang mga tampok. Gayunpaman, ang mga pag-update ay ginawa din upang ayusin ang mga bug sa programa. Maraming uri ng kuto; ang ilan ay nagpapakita lamang ng mga visual artifact, ang iba ay pipigilan kang gumawa ng isang bagay na na-advertise, at ang ilan ay maaaring magamit ng mga remote at automated na hacker upang sakupin ang iyong computer. Nang walang mga ticks, hindi magagawa ang mga saklaw na pag-atake.

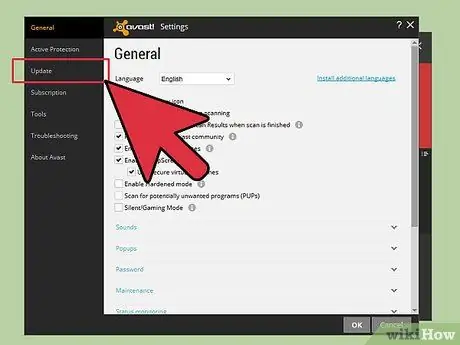

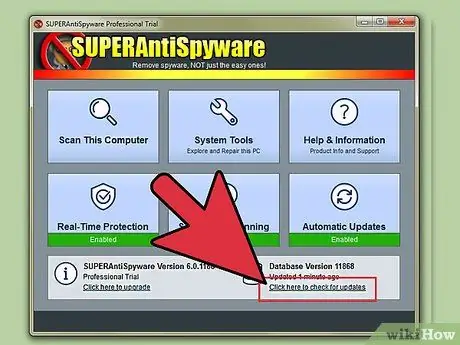

Hakbang 3. Regular na i-update ang antivirus at panatilihin itong aktibo sa MS Windows

Kung ang database ng pirma ng antivirus ay hindi na-update, ang ilang mga virus ay maaari pa ring lumusot. Kung ang antivirus ay hindi tumatakbo sa background at hindi regular na suriin ang system, alisin ang iyong antivirus program. Tandaan na ang mga programa ng antivirus ay karaniwang naghahanap ng mga virus, spyware, rootkit, at bulate. Ang mga tiyak na programa na anti-spyware ay karaniwang hindi gaanong epektibo.

Hakbang 4. Gumamit lamang ng isang natatanging programa ng antivirus na NAKA-ON

Ang isang mahusay na programa ng antivirus ay dapat na subaybayan ang computer nang napakalapit. Sa senaryo na pinakamahusay na kaso, magkakamali ang isa sa mga programa ng iba pang programa ng antivirus para sa isang virus. Sa pinakapangit na kaso, hahadlangan ng bawat programa na laban sa malware ang gawain ng bawat isa. Kung nais mong gumamit ng higit sa isang antivirus, i-update ang database, idiskonekta ang computer mula sa internet, huwag paganahin ang pangunahing antivirus at patakbuhin lamang ang pangalawang antivirus sa mode na "on-demand". Pagkatapos, marahil ay nakakakuha ka ng maling positibo tungkol sa pangunahing antivirus. Huwag magalala, ito ay normal. Ilunsad ang pangunahing antivirus at maaari mong gamitin ang computer tulad ng dati. Ang Malwarebytes ay isang mahusay na karagdagang programa sa proteksyon upang umakma sa iyong antivirus.

Hakbang 5. Subukang huwag mag-download ng anupaman maliban sa mga opisyal na site (lahat ng OS) o mga pinagkakatiwalaang repository (Linux / BSD / MacOS)

Halimbawa, kung nais mong i-download ang VLC Media Player, kunin ito mula sa opisyal na website (hanapin muna ito sa Google o bisitahin ang www.videolan.org/vlc/). Huwag kailanman gumamit ng mga link mula sa anumang hindi opisyal na site, kahit na ang antivirus ay hindi nagpapakita ng mga palatandaan ng panganib.

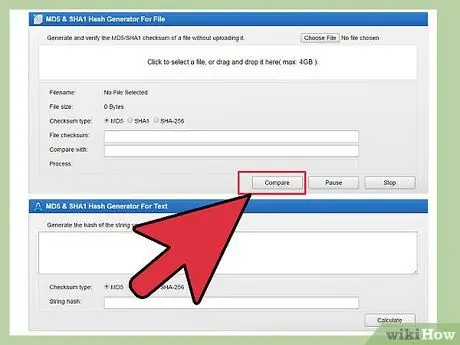

Hakbang 6. Suriin ang binary signature, kung maaari

Maaari mong bisitahin ang site na ito upang mabasa ang mga halimbawa at artikulo sa wiki. Mangyaring tandaan na ang md5 ay hindi na magagawa kaya inirerekumenda namin ang paggamit ng sha256. Talaga, ang iyong layunin ay lumikha ng isang lagda mula sa isang file (hal. Installer / installer ng programa). Ang mga lagda na ito ay ibinibigay sa mga opisyal na website o mga pinagkakatiwalaang database. Kapag nagda-download ng isang file, maaari kang lumikha ng pirma na ito mismo mula sa file na may isang espesyal na programa. Pagkatapos, maaari mong ihambing ito sa lagda mula sa site; kung ang mga ito ay eksaktong kapareho, pagkatapos ay mayroon kang isang mahusay na installer. Kung hindi man, posibleng na-download mo ang isang pekeng installer na naglalaman ng isang virus o nabigo ang pag-download (anuman ito, kakailanganin mong i-download muli ang file upang matiyak). Sa karamihan ng mga pamamahagi ng Linux, awtomatikong ginagawa ang prosesong ito at sa * BSD gumagamit ito ng anumang manager ng package nang hindi nangangailangan ng anumang espesyal na aksyon. Sa Windows, kailangan mong suriin ito nang manu-mano.

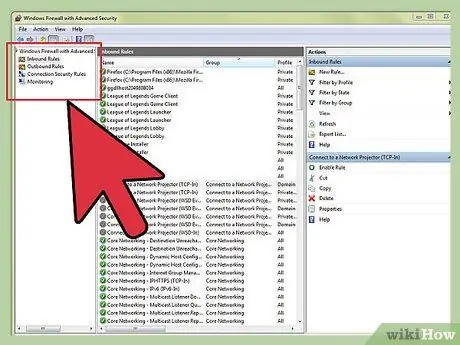

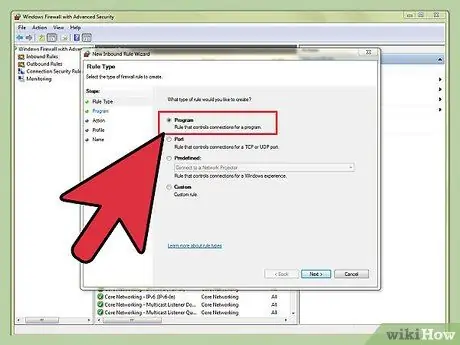

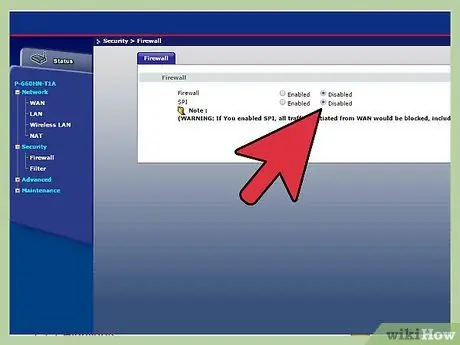

Hakbang 7. Gumamit ng isang firewall

Para sa Linux / * BSD, mayroong dalawang mahusay na firewall na isinama (netfilter / iptables at pf ayon sa pagkakabanggit). Para sa MS Windows, dapat kang maghanap ng isang magandang firewall. Kailangan mong maunawaan na ang isang firewall ay katulad ng isang traffic changer sa gitna ng isang malaking istasyon na naglalaman ng maraming mga tren (data ng network), mga platform (port), at riles (stream). Hindi ma-load ng isang buggy ang kanyang sarili at nangangailangan ng tulong ng isang tao (isang serbisyo o isang daemon, ibig sabihin, isang programa na tumatakbo sa background na nakikinig para sa isang tiyak na port). Nang walang tulong ng sinuman, ang serbisyo ay walang magagawa, kahit na ang tren ay umabot sa platform. Tandaan, ang isang firewall ay hindi isang pader o isang gateway, ito ay isang switchman (ang isang firewall ay maaaring gumawa ng higit pa kaysa sa payagan lamang o harangan ang daloy ng data). Gayunpaman, huwag kalimutan na hindi mo makontrol ang mga papalabas na koneksyon (maliban kung harangan mo ang lahat o i-unplug ang iyong computer), ngunit maaari mo pa ring i-log ang mga papalabas na data. Karamihan sa mga spyware ay nakakahanap ng isang paraan upang lampasan ang mga firewall, ngunit hindi maitago ang aktibidad nito, at mas madali mong mahahanap ang spyware na nagpapadala ng data sa isang remote server sa port 933 kahit na hindi ka gumagamit ng isang programang IMAP na mahahanap ito, nagtatago sa Internet Pinoproseso ng Explorer at nagpapadala ng data sa port 443 na ginagamit araw-araw. Kung maaari mong ma-access ang karaniwang mga firewall (netfilter / iptables at PF), i-log lamang ang anumang papalabas na data at hadlangan ang lahat ng papasok na data maliban sa mayroon at nauugnay na mga koneksyon. Huwag kalimutan na payagan ang lahat sa aparato ng loopback (lo); Ito ay ligtas at kinakailangan.

Hakbang 8. Gamitin lamang ito upang tandaan kung ang iyong firewall ay walang estado

Hindi mo maaaring hadlangan ang papasok na data nang matalino. Iwasan ang pag-filter ng per-app dahil mahirap, walang silbi, at nagbibigay ng maling pakiramdam ng seguridad. Karamihan sa mga spyware ngayon ay nakakabit ang nakakahamak na code nito sa isang pinagkakatiwalaang aplikasyon na naisip na magagamit upang ma-access ang internet (karaniwang Internet Explorer) at inilulunsad kasama ang application na iyon. Kapag sinubukan ng Internet Explorer na kumonekta sa internet, hihilingin ng firewall ang iyong kumpirmasyon. Kung sinagot mo ang "oo" (oo), ang spyware ay maaaring magpadala ng anumang bagay sa pamamagitan ng port 80 at 443, kasama ang iyong totoong data.

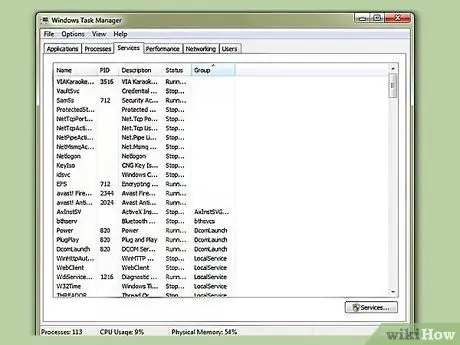

Hakbang 9. Suriin kung aling mga serbisyo (kilala rin bilang mga daemon) ang tumatakbo

Tulad ng naunang nabanggit, kung walang sinuman sa platform na naglo-load ng tren, WALA NG maaaring mangyari. Hindi ka isang server; Hindi mo kailangan ng serbisyo upang makapaglakad at makarinig sa labas! (mag-ingat, karamihan sa mga serbisyo ng Windows / Linux / MacOS / BSD ay KINAKAILANGAN at huwag makinig sa labas!) Kung maaari, huwag paganahin ang mga walang silbi na serbisyo o harangan ang lahat ng daloy ng data sa mga port na konektado sa firewall (halimbawa, maaari mong i-block ang pag-log in at out sa port na ito kung hindi ka gumagamit ng Mga Pagbabahagi ng Windows. Tandaan, ang mga bug sa isang serbisyo ay isang malawak na bukas na gateway upang malayo na makuha ang iyong computer. Kung ang serbisyo ay wala o na-block ng isang firewall, ang iyong computer ay maaaring Hindi ito ma-hack nang malayuan. Maaari mo ring subukan ang isang programa sa pag-scan ng port tulad ng nmap upang matukoy kung aling mga port ang i-block o kung aling mga serbisyo ang hindi papaganahin (parehong resulta).

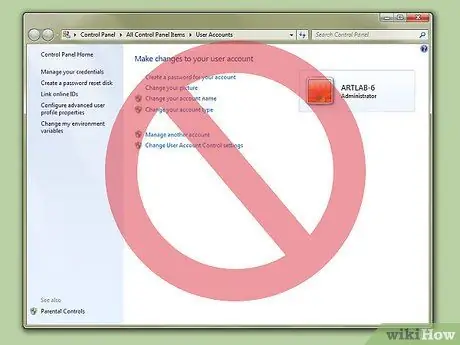

Hakbang 10. Subukang huwag gumamit ng isang admin account

Bagaman mas mabuti ito sa Windows Vista at Seven, kung gumagamit ka ng isang admin account, ang lahat ng software ay maaaring humiling ng mga karapatan sa admin, kasama ang malware kung mailunsad nang pabaya. Kung hindi ka isang admin, kakailanganin ng spyware na mas subukang makapasok sa iyong computer. Sa pinakamaliit, kung ikaw ay isang karaniwang gumagamit, maaaring ipadala ng spyware ang iyong impormasyon, ngunit hindi sa ibang mga gumagamit. Hindi makakagamit ang spyware ng mga kapaki-pakinabang na bahagi ng system upang makapagpadala ng data, na ginagawang mas madaling alisin mula sa iyong computer.

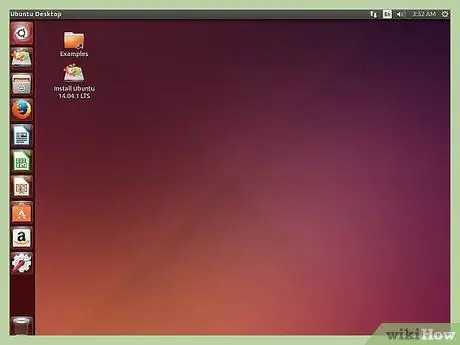

Hakbang 11. Lumipat sa Linux kung hindi mo kailangan ng computer upang maglaro o gumamit ng espesyal na software

Sa ngayon, ilang mga programa ng malware ang kilalang umaatake sa Linux, at lahat ng mga ito ay hindi pinagana noong una pa dahil sa mga pag-update sa seguridad. Ang mga binary ay nakuha mula sa na-verify, naka-sign at tunay na mga repository. Hindi mo kailangan ng isang antivirus at makakakuha ka ng maraming libre, bukas na mapagkukunan at mga kalidad na programa upang matugunan ang iyong mga karaniwang pangangailangan (Firefox, Chrome, Inkscape, GIMP, Pidgin, OpenOffice, FileZilla, FFmpeg (ginamit sa halos bawat audio / video converter para sa Windows), Ghostscript (ginamit sa bawat umiiral na PDF converter), XChat, at marami pang mga programa na orihinal na binuo sa Linux at pagkatapos ay na-import sa Windows dahil napakahusay nila).

Paraan 2 ng 2: Pigilan ang Iba na Humihimok sa Iyong Koneksyon

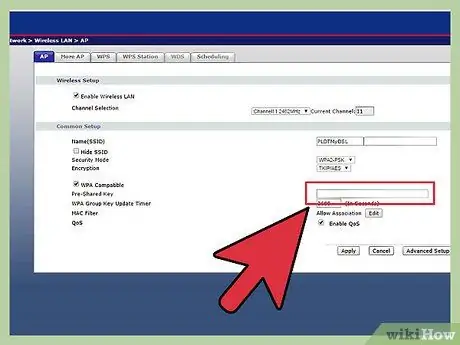

Hakbang 1. Siguraduhin na ang network ay hindi ma-access nang wala ang iyong kaalaman o hindi pinagana

Hakbang 2. Tiyaking naka-encrypt ang iyong wireless network na may minimum WPA-TKIP o maximum WPA (2) -CCMP o WPA2-AES

Sa kasalukuyan, ang paggamit ng pag-encrypt ng WEP o walang pag-encrypt ay mapanganib pa rin at hindi dapat gawin.

Hakbang 3. Subukang huwag mag-surf sa mga proxy

Kung napipilit kang gumamit ng isang proxy, tandaan na napipilitan kang magtiwala sa isang estranghero na namamahala sa ginamit na proxy. Maaaring mag-log at maiimbak ng taong ito ang lahat ng iyong ipinapadala / natatanggap sa pamamagitan ng kanilang proxy. Maaari rin nitong i-unencrypt ang ibinigay na protocol na iyong ginagamit (hal. HTTPS, SMTPS, IMAPS, atbp.) Kapag hindi ka nakabantay. Kung gayon, maaaring makuha ng taong ito ang numero ng iyong credit card, at iba pa. Mas ligtas na gamitin ang HTTPS hangga't maaari kaysa gumamit ng mga kahina-hinalang mga proxy.

Hakbang 4. Gumamit ng pag-encrypt hangga't maaari

Ito ang tanging paraan upang matiyak na walang sinuman maliban sa iyo at sa remote server na maaaring maunawaan ang data na ipinapadala at natanggap. Gumamit ng SSL / TLS hangga't maaari, lumayo mula sa karaniwang FTP, HTTP, POP, IMAP at SMTP (gumamit ng SFTP, FTPS, HTTPS, POPS, IMAPS at POPS). Kung sinabi ng iyong browser na ang sertipiko ay hindi tama, umalis kaagad sa site.

Hakbang 5. Subukang huwag gumamit ng mga serbisyo na itago sa IP

Ang serbisyong ito ay talagang isang proxy. Ang lahat ng iyong data ay dadaan sa proxy na ito upang mai-log at maiimbak nila ang lahat. Ang serbisyong ito ay maaari ring magbigay ng pekeng mga web page upang makuha ang iyong sensitibong impormasyon at kahit na gamitin ito nang direkta sa real site upang hindi mo mapagtanto na binigyan mo ng sensitibong impormasyon ang mga hindi kilalang tao.

Mga Tip

- Huwag buksan ang mga email mula sa mga hindi kilalang tao.

- Huwag buksan ang mga kalakip sa mga email maliban kung ang mga ito ay mula sa isang pinagkakatiwalaang tao at ipinaliwanag ang mga nilalaman

- Ang mga kuto sa web ay isang mahusay na paraan upang subaybayan kung aling mga website ang bibisitahin. Maraming mga extension ang maaaring mapupuksa ito tulad ng Ghostery para sa Chrome at Firefox.

- Kung naglalaro ka ng isang online game na nangangailangan ng isang bukas na port, karaniwang hindi mo kailangang isara ito sa paglaon. Tandaan, kung walang serbisyo, ang banta ay wala. Kapag lumalabas sa laro, walang ibang nakikinig sa bukas na port na parang sarado ito.

- Ang isang website lamang ay hindi maaaring subaybayan ang iyong IP sa ibang site.

- Kung gumagamit ka ng isang site client, i-set up ito upang maipakita ang email sa simpleng teksto (HINDI sa HTML). Kung hindi mo mabasa ang email, ang buong pahina ay isang imahe ng HTML na malamang na advertising o spam.

- Huwag kailanman maglagay ng computer sa isang DMZ; ang mga tao lang sa iyong network ang maaaring magsamantala sa mga butas. Kung nasa DMZ ka, ang iyong network ay direkta sa internet.

- Huwag kailanman gumamit ng maraming mga detector ng spyware nang sabay.

- Walang silbi ang iyong IP sa mga hacker.

- Hindi ka masusubaybayan nang maayos ng mga may-ari ng website gamit ang iyong IP address; sa karamihan ng mga kaso, ang ISP ay nagtatalaga ng IP address nang pabago-bago. Ang IP address ay magbabago paminsan-minsan at ang ISP lamang ang nakakaalam kung sino ka. Sa teknikal na paraan, ang ISP ay hindi magagawang mag-log at makilala ang lahat.

- Tulad ng ipinahihiwatig ng pangalan, ang isang IP address ay isang address. Dahil lang alam ang address, hindi nangangahulugang madaling magnanakaw ang bahay! Parehong bagay sa mga IP address.

- Ang isang bukas na port (sa loob ng isang firewall) nang walang isang masikip na serbisyo na nakikinig sa likod ng partikular na port na ito ay walang silbi sa mga hacker.